Hoy en día en las empresas estamos acostumbrados al trabajo en red. En la oficina es habitual compartir recursos como una impresora, tener un servidor donde se guarda o comparte información y más. No obstante, a veces se trabaja con información confidencial y proyectos secretos, a los que no todo el mundo debe tener acceso. Ya sea porque queremos que esa información no la tengan todos los trabajadores, termine filtrándose por Internet en un ataque, o ambas. Entonces, lo que se busca es crear una red aislada para mantener a salvo esa información de gran valor. En este tutorial vamos a conocer si una red aislada es realmente segura y a aprender muchas cosas sobre ella.

Lo primero que vamos a aprender es qué es una red aislada y qué características debe tener, para que sea lo más segura posible en una empresa. Luego comentaremos varios métodos con los que, si no se tiene cuidado, podrían vulnerar la seguridad de este tipo de redes. También comentaremos algunos ejemplos para imitar parcialmente estos conceptos en nuestras redes domésticas.

Qué es un red aislada y requisitos para ser segura

Una red aislada podríamos definirla como aquella que distribuye paquetes desde y hacia sistemas locales. También, aunque tenga definidas rutas a alguna otra red, no lleva mensajes a otras redes. En ese sentido, sus equipos no podrán comunicarse ni trabajar en red con otros equipos salvo los que constituyan su propia red. Así, estarían aislados de otras redes de la empresa con la finalidad de mantener más protegida la información que allí esté almacenada.

El mejor ejemplo de red aislada que podríamos tener en una empresa sería una totalmente separada de la red principal. Esto quiere decir dos cosas, una que no tendríamos acceso a ella desde Internet porque no tendría una conexión de este tipo. La otra sería que las otras redes o subredes de la empresa no podrían alcanzarla ya que no estarían conectadas a ella a través de cable de red Ethernet, Wi-Fi u otros medios.

En cuanto a los requisitos que debería tener esa red aislada para mantenerse segura, nuestra empresa debería tener una serie de normas:

-

Los equipos de la red deberían tener una protección antivirus y actualizarse de forma manual al menos una vez a la semana.

-

Debemos tener un sistema de control de dispositivos para cada máquina, que impida la conexión de memorias USB u otros dispositivos de almacenamiento, salvo las que estén en una lista de dispositivos de confianza.

-

Prohibición del uso de smartphones y otros dispositivos con conexión a Internet en el lugar donde se encuentra nuestra red aislada.

A priori, podría parecer una situación casi perfecta, muy difícil de vulnerar, pero a veces, se cometen errores que terminan perjudicando su seguridad.

El peligro de los smartphones y otros medios que ofrecen conexiones a Internet

En bastantes ocasiones, expertos en seguridad creen que una red aislada no necesita una protección especial para proteger su información. La razón que esgrimen es que las amenazas no pueden penetrar en la red. No obstante, están equivocados porque el aislamiento no es garantía suficiente para mantenerse a salvo.

Uno de estos típicos fallos se produce por error humano y exceso de confianza. A los empleados encargados de actualizar los antivirus u otros programas, les resulta que esta tarea semanal de actualizarlos es aburrida y pesada. Entonces caen en la tentación de usar un smartphone, un módem USB u otros medios para poder usar un equipo con conexión a Internet y realizar una actualización automática.

Simplemente por el hecho de hacerlo así no implica ataques a la red, malware de Internet u otros problemas de seguridad. El problema habitualmente viene porque los encargados de realizar la actualización del antivirus no lo hacen semanalmente. Entonces, los ciberdelincuentes pueden infectar ese equipo con troyanos, software espía y, al final, terminan obteniendo acceso a toda la red aislada. Así, a partir de eso momento podrán recopilar toda la información que quieran hasta que una actualización del antivirus les corte el acceso o sean detectados.

Memorias USB y los dispositivos de confianza son un riesgo

Una red aislada para realizar sus actualizaciones y mantenimiento tiene una serie de excepciones que permiten conectarse a ellas. En este caso se trataría de los medios y dispositivos de confianza. Un caso típico puede ser la utilización de una memoria USB. El problema vendría cuando esa memoria extraíble se utiliza en más lugares. En ese sentido, no tenemos garantizado al 100% que una unidad de este tipo no se vaya a utilizar para copiar archivos hacia y desde el sistema, o en un segmento de red que no esté aislado. Para que esto no suceda, habría que ser muy estricto con las reglas de seguridad y estar muy concienciado.

A parte de esos medios extraíbles como memorias USB o discos duros externos tenemos más riesgos. En ocasiones, los miembros del equipo de seguridad conectan sus ordenadores portátiles a una red aislada porque tienen que configurar algún equipo de la red aislada. En estos casos, la utilización de estos medios de confianza se puede convertir en una fuente de infección de malware. El problema es que esta infección campará a sus anchas durante al menos una semana, que es cuando tendríamos programada la siguiente actualización.

La amenaza a la que nos enfrentamos dependerá del tipo de malware que haya infectado nuestra red aislada. Así debido a esto nos podríamos enfrentar a:

-

El intento de que se busque información confidencial y cuando nos conectemos para actualizar se mande al exterior.

-

Se altere el software de los equipos y pueda terminar en un caso de sabotaje empresarial.

-

Infección por ransomware de toda la red aislada, cifrando todos los datos y dejando la red inservible

Por tanto, dependiendo de cómo sea el problema de seguridad, tendremos la red aislada comprometida por completo. En algunas ocasiones un empleado descontento, chantajeado o tentado por una cifra cuantiosa de dinero puede poner en peligro esa red aislada. Así, un empleado con acceso a ella podría conectarle a ella un dispositivo móvil o de otro tipo que pueda facilitar el acceso al exterior. Por ese motivo, hay que seleccionar bien a las personas encargadas del mantenimiento y cuidado de esa red aislada. En ese sentido, tiene que ser un profesional capacitado, riguroso y con buena reputación.

Así puedes tener una red aislada en entornos domésticos

Es posible que, en ocasiones, tú también quieras crear una red local aislada en tu entorno doméstico. Hoy en día cada vez está más en auge el trabajo remoto desde casa. No obstante, no todos los miembros de la familia son muy estrictos en cuanto a la seguridad. En ese sentido, se podría propagar algún tipo de malware que afecte a la red local. Por eso utilizando un segundo router que tengamos por casa podríamos crear dos redes:

-

El rango 192.168.1.X para los dispositivos de trabajo.

-

El rango 192.168.2.X para los dispositivos de ocio y para el resto de la familia.

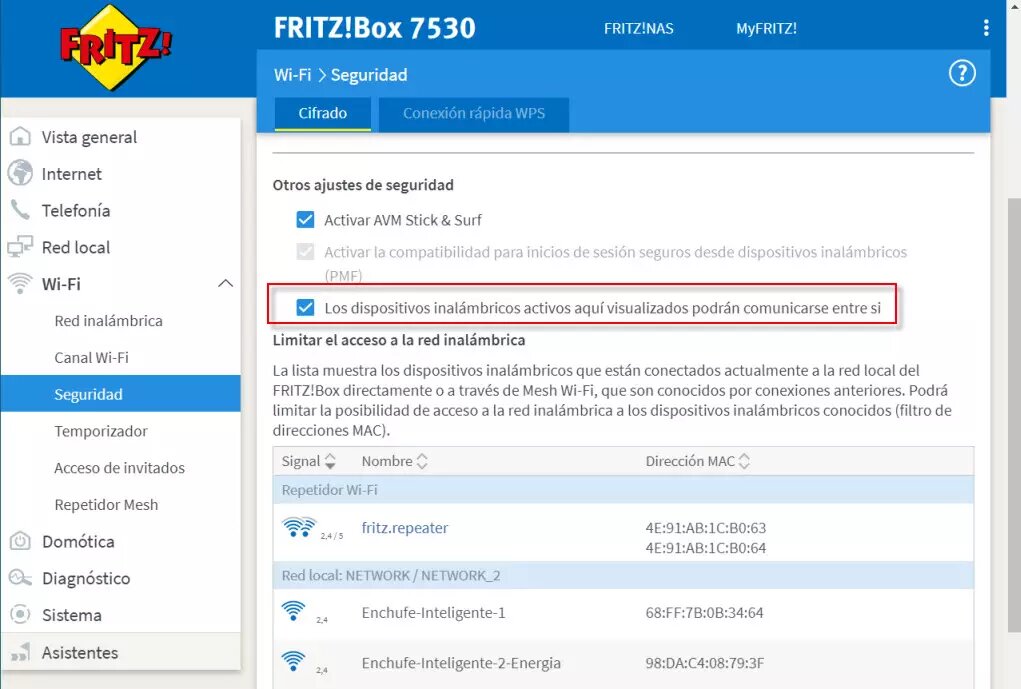

También algunos fabricantes como ASUS y los AVM FRITZ!Box ofrecen una tecnología para aislar a los clientes WiFi, para que no se puedan comunicar entre sí con otros clientes inalámbricos. Lo mismo se podría hacer usando redes cableadas. Vamos a poner un ejemplo con un FRITZ!Box para que los clientes inalámbricos no se vean entre ellos:

En este caso si desactivamos la casilla del recuadro rojo los dispositivos no podrán comunicarse entre sí. No obstante, también podríamos crear una red de invitados desde cero que está totalmente aislada a la red principal, de esta forma, podremos configurar una red cableada e inalámbrica de invitados, donde no se puedan comunicar con la red principal cableada o inalámbrica. Además, también sería recomendable segmentar la red local en diferentes VLANs, pero para realizar esto necesitarás un router compatible con VLANs y también un switch gestionable para crearlas correctamente.

Tal y como habéis visto, disponer de una red aislada no es totalmente seguro, ya que la intervención humana o una mala configuración podría hacer que fuera vulnerable y que nos la ataquen. Además, en entornos domésticos también podríamos configurar una red aislada de invitados, para que no se comuniquen con la red principal.